Думаешь, что в виртуальном мире можешь быть кем угодно и делать что угодно без последствий? Поздравляю, ты веришь в сказки. Твой аватар в VRChat, твоя земля в Decentraland, твои движения в Meta Horizon – всё это генерирует цифровые следы, по которым тебя можно идентифицировать точнее, чем по отпечаткам пальцев.

Добро пожаловать в эру, где виртуальное преступление оставляет реальные улики.

Метавселенные – это не анонимность, это биометрическая ловушка

Начнем с неприятной правды: VR-гарнитура знает о твоем теле больше, чем твой врач.

Когда ты надеваешь Meta Quest, Valve Index или PlayStation VR, система начинает собирать биометрические данные:

- Межзрачковое расстояние (IPD) – уникально для каждого человека

- Паттерны движения головы – как ты поворачиваешь голову, с какой скоростью, амплитудой

- Жесты рук – твой уникальный способ махать руками распознается с точностью до 95%

- Реакция на стимулы – время отклика, рефлексы, паттерны поведения

- Вестибулярная информация – как твоё внутреннее ухо реагирует на виртуальное движение

- Частота моргания – да, продвинутые VR-гарнитуры с eye-tracking видят это

- Тепловая карта взгляда – куда ты смотришь, как долго, что привлекает внимание

Исследователи из Калифорнийского университета в Беркли в 2021 году доказали: можно идентифицировать пользователя VR среди 50,000 человек с точностью 94.33% только по движениям головы и рук за 5 минут активности. Не нужен логин, не нужен email – твоё тело выдаёт тебя.

Что записывается в метавселенных: полная инвентаризация

Современные метавселенные – это не просто 3D-чаты. Это экосистемы с экономикой, социальными связями и преступностью. И всё это логируется.

Положение и перемещение аватара

Каждое твоё движение записывается с точностью до координат (x,y,z) и временной метки. Где ты был, куда пошёл, как долго стоял на месте. В Decentraland, например, серверы хранят историю перемещений минимум 30 дней.

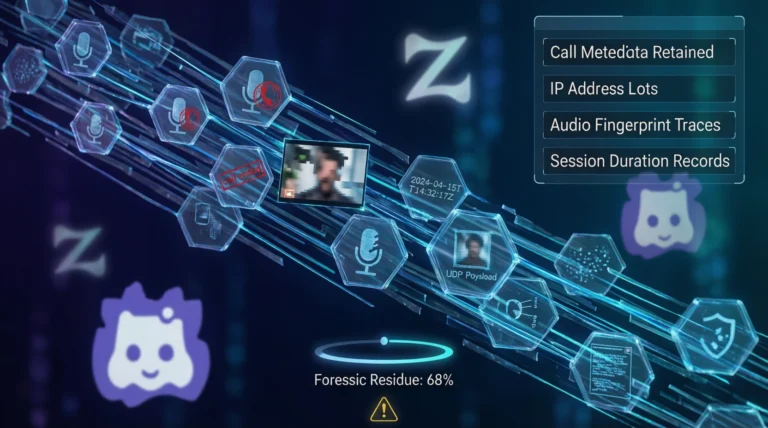

Социальные взаимодействия

Кто приближался к твоему аватару, кто отходил, кто добавил в друзья, кто заблокировал. В VRChat логируются все голосовые чаты (метаданные: кто с кем, когда, как долго). Контент чатов не записывается официально, но модераторы имеют доступ при жалобах.

Экономические транзакции

Покупка земли, NFT, скинов, виртуальных предметов – всё записывается в блокчейн или внутренних базах данных. В The Sandbox и Decentraland каждая транзакция висит в Ethereum-блокчейне вечно. И привязана к твоему криптокошельку.

Голосовые данные

Meta Horizon записывает и анализирует голос для модерации. Официально – только когда кто-то жалуется. На практике – система анализирует тональность, ключевые слова, язык в реальном времени. Voice fingerprinting позволяет идентифицировать тебя по голосу между разными аккаунтами.

Физиологические реакции

Новые VR-гарнитуры (типа Meta Quest Pro с face tracking) отслеживают выражение лица, движение глаз, расширение зрачков. По этим данным можно определить эмоциональное состояние, уровень стресса, даже ложь.

Форензический анализ VR-устройств: что лежит в гарнитуре

Твоя VR-гарнитура — это компьютер с кучей датчиков. И как любой компьютер, она хранит данные.

Локальное хранилище

Meta Quest использует Android-подобную систему. Внутри есть файловая система с:

- Кэш приложений метавселенных

- Логи системных событий

- Скриншоты и видеозаписи (если включал запись)

- Базы данных SQLite с историей активности

- Сохраненные токены авторизации

При правильном подходе можно извлечь эти данные через ADB (Android Debug Bridge) или forensic tools типа Cellebrite.

Телеметрия

VR-гарнитуры постоянно отправляют телеметрию производителю:

- Время использования каждого приложения

- Статистика движений (для “улучшения точности трекинга”)

- Список установленных приложений

- Crash logs с системной информацией

- Wi-Fi сети, к которым подключалась гарнитура

Meta прямо пишет в privacy policy: “мы собираем данные о вашем физическом окружении, включая размеры комнаты, положение мебели, и физические характеристики”. Зачем? Официально – для улучшения Guardian boundary. На практике – для построения 3D-карты твоей квартиры.

Облачные синхронизации

Если у тебя Meta/Oculus аккаунт привязан к Facebook* (запрещен в РФ) – данные синхронизируются в облако. Включая друзей, достижения, покупки, время в приложениях. И хранятся там годами.

Блокчейн-следы: вечная память метавселенных

Метавселенные типа Decentraland, The Sandbox, Somnium Space построены на блокчейне. Это значит – каждое действие вечно.

Покупка земли

Купил участок в Decentraland за $5000? Эта транзакция висит в Ethereum-блокчейне с твоим wallet-адресом. Можно проследить, откуда пришли деньги, куда ушли, какие ещё транзакции делал этот кошелёк.

NFT-транзакции

Купил аватар за 2 ETH? Продал скин за 0.5 ETH? Всё видно в OpenSea, Rarible, blockchain explorers. И если твой кошелёк когда-нибудь деанонимизируется (через KYC на бирже, например) – вся история становится привязанной к твоему реальному имени.

Smart contracts

Взаимодействия со smart contracts оставляют следы: вызовы функций, передача токенов, события. Forensic blockchain analysis может восстановить всю цепочку действий.

Пример: в 2023 году арестовали парня, который торговал краденными NFT в Decentraland. Его вычислили по блокчейн-анализу транзакций, связали кошельки с биржами (где он прошел KYC), получили реальные данные. Виртуальное преступление – реальный срок.

Социальная инженерия и поведенческий анализ

Форензик может построить профиль твоей личности по активности в метавселенной не хуже психолога.

Паттерны активности

Когда ты онлайн, как долго играешь, в какие дни недели активен. По этим данным можно определить часовой пояс (а значит географический регион), режим работы/учебы, даже семейное положение (люди с детьми заходят в VR после 9 вечера).

Социальный граф

С кем ты общаешься, как часто, кто инициирует контакты. Анализ социального графа в VRChat или Horizon Worlds может показать реальные связи между людьми, даже если они используют разные никнеймы.

Предпочтения и интересы

Какие миры посещаешь, какие события, какие активности. Любишь виртуальные клубы? Значит экстраверт. Часто в одиночных локациях? Интроверт или что-то скрываешь. Алгоритмы машинного обучения строят психологический профиль по этим данным.

Выявление мультиаккаунтов

Даже если ты создал новый аккаунт, твоё поведение выдаст тебя. Уникальные паттерны движений, стиль коммуникации, время активности – всё это маркеры. В 2024 году компания Roblox (которая тоже можно считать метавселенной) начала использовать ML для связывания мультиаккаунтов по поведенческим паттернам. Точность – 89%.

Преступления в метавселенных: форензика расследует всё

Да, в виртуальных мирах совершаются реальные преступления. И их расследуют реальные форензики.

Виртуальное домогательство

В 2022 году женщина пожаловалась на “виртуальное изнасилование” в Meta Horizon Worlds. Её аватар был окружен другими аватарами, которые имитировали непристойные действия. Meta провела расследование, извлекла логи сервера: позиции аватаров, время событий, voice chat recordings (потому что жертва активировала emergency recording). Результат – баны нескольких аккаунтов.

Мошенничество

Схемы Понци в виртуальных мирах, продажа несуществующих NFT, фейковые land sales. В 2023 году в The Sandbox раскрыли схему на $200,000 – продавали “эксклюзивные участки” рядом с известными брендами, но земля не существовала. Вычислили через блокчейн-анализ: все деньги шли на один кошелёк, который засветился на бирже Binance с полным KYC.

Торговля запрещенным контентом

Подпольные клубы в VRChat с доступом к пиратскому контенту, запрещенным модам, NSFW-материалам. Модераторы VRChat используют automated monitoring и player reports для выявления. При обнаружении – изъятие логов, ban аккаунтов, в серьезных случаях – передача данных правоохранителям.

Отмывание денег

Покупка виртуальной земли или NFT за криптовалюту – классический способ отмыть деньги. Blockchain forensics фирмы типа Chainalysis, Elliptic анализируют метавселенные транзакции на предмет подозрительных паттернов. И передают данные регуляторам.

Юридический статус: реальны ли виртуальные преступления?

Вопрос на миллион: можно ли наказать за действия в виртуальном мире?

Текущая практика

В большинстве юрисдикций виртуальные действия рассматриваются через призму реальных последствий:

- Домогательство в VR = реальное домогательство (эмоциональный ущерб реален)

- Мошенничество с виртуальными активами = реальное мошенничество (деньги реальны)

- Угрозы в метавселенной = реальные угрозы (могут быть исполнены офлайн)

Доказательная база

Логи серверов метавселенных принимаются судами как цифровые доказательства. При условии proper chain of custody:

- Записи должны быть извлечены официально (через legal request)

- Временные метки должны быть верифицируемы

- Данные должны быть представлены в неизменном виде (hash verification)

В США уже были судебные кейсы, где виртуальные действия в Second Life использовались как доказательства реальных преступлений. В Южной Корее – аналогично для игровых метавселенных.

Проблемы юрисдикции

Метавселенные глобальны. Серверы в США, пользователь в России, жертва в Германии. Чьи законы применять? Пока правовая система не успевает за технологиями.

Практические инструменты форензики метавселенных

Что использует специалист для расследования в виртуальных мирах:

Blockchain explorers

Etherscan, Polygonscan для анализа транзакций в блокчейн-метавселенных. Отслеживание движения токенов, NFT, smart contract interactions.

Network traffic analysis

Wireshark, tcpdump для перехвата и анализа трафика между клиентом и серверами метавселенной. Можно извлечь протоколы коммуникации, даже если они не зашифрованы должным образом (а многие VR-приложения грешат слабым шифрованием).

Memory forensics

Volatility, Rekall для анализа RAM dumps VR-устройств. В памяти лежат расшифрованные данные, токены, временные файлы.

VR-specific tools

Появляются специализированные инструменты типа “VR Forensic Toolkit” (пока в стадии разработки, но уже есть proof-of-concept от академических исследователей). Извлечение данных из Unity/Unreal движков, которые используют большинство метавселенных.

Server-side data requests

Legal requests к операторам метавселенных. Meta, VRChat, Decentraland Foundation обязаны сотрудничать с правоохранителями при наличии ордера. Предоставляют логи, user data, transaction history.

Кейс из практики: расследование виртуального теракта

Гипотетический, но реалистичный сценарий (основан на реальных опасениях спецслужб):

Группа экстремистов планирует реальный теракт, но координируется в приватном мире VRChat. Выбирают VR, потому что думают, что это “безопаснее” обычных мессенджеров.

Как это расследуется:

- Наводка от информатора – правоохранители узнают о подозрительной активности

- Legal request к VRChat – получают логи: список участников мира, время встреч, IP-адреса

- Voice recordings – если кто-то из участников активировал жалобу или emergency recording, есть записи голосов

- Cross-reference с другими данными – IP-адреса сопоставляются с провайдерами, получают физические адреса

- Анализ паттернов поведения – выявление роли каждого участника (лидер, исполнитель, координатор) по активности

- Арест в реальном мире

Звучит как фантастика? В 2024 году ФБР раскрыло ячейку, которая координировалась через Roblox (упрощенная метавселенная). Методология аналогичная.

Защита приватности: можно ли остаться анонимным в метавселенной?

Короткий ответ: практически нет. Длинный – можно усложнить задачу.

Минимальные меры

- Не привязывай VR-аккаунты к реальным email/соцсетям

- Не используй кредитные карты для покупок (только криптовалюта через mixers)

- Создавай одноразовые кошельки для каждой транзакции

- Не используй voice chat (твой голос – биометрический маркер)

Продвинутые меры

- Измени паттерны поведения (сознательно двигайся по-другому, это сложно и неудобно)

- Используй децентрализованные метавселенные без единого сервера логов

- Вообще не используй VR-гарнитуры с биометрическими датчиками (old-school PC + мышь/клавиатура для доступа к метавселенным)

Реалистичная оценка

Полная анонимность в современных метавселенных невозможна. Слишком много точек сбора данных, слишком уникальны биометрические маркеры. Можешь затруднить деанонимизацию, но если серьезное агентство захочет тебя найти – найдут.

Будущее: тотальная слежка или privacy by design?

Технологии развиваются в двух направлениях:

Антиутопия

Meta, Apple, Sony вкладывают миллиарды в метавселенные. Их бизнес-модель – сбор данных и таргетированная реклама. С каждым поколением VR-гарнитур увеличивается количество датчиков: eye tracking, face tracking, body tracking, haptic feedback analysis. К 2030 году они будут знать о тебе всё – до твоего сердцебиения и паттернов дыхания.

Надежда

Децентрализованные метавселенные на блокчейне, open-source VR-платформы, privacy-focused дизайн. Проекты типа OVER Reality, Substrata работают над минимизацией сбора данных. Zero-knowledge proofs позволяют верифицировать действия без раскрытия личности.

Но реалистично? Антиутопия победит. Потому что пользователи выбирают удобство над приватностью. Всегда.

Заключение: виртуальный мир, реальные следы

Запомни главное: метавселенная – это не escape from reality, это extension of surveillance. Твой аватар не скрывает тебя – он раскрывает тебя на биометрическом уровне.

Каждое движение, каждое слово, каждая транзакция в виртуальном мире оставляет след. И эти следы более информативны, чем что-либо в физическом мире. Потому что в реальности ты можешь надеть маску. А в VR твоё тело, твой голос, твоё поведение – это цифровой отпечаток, который невозможно подделать.

Думаешь, что в виртуальности можешь быть кем угодно? Нет. Ты можешь выглядеть как угодно, но ты всё равно остаешься собой. И система это знает.

Добро пожаловать в метавселенные – где каждый твой шаг записывается, каждое слово анализируется, и каждая эмоция измеряется. Enjoy your privacy while it lasts. Spoiler: it won’t.